Bueno, en esta ocasión mostrare el paso a paso que yo sigo al momento de crear un Active Directory, ya sea para pruebas de pentesting/red team o para probar herramientas forenses/SOC o similares (Blue team).

Para este punto, necesitaremos un equipo que funcionara como servidor, puede ser una laptop o una PC de escritorio (Recomendado) que funcionara como nuestro hipervisor.

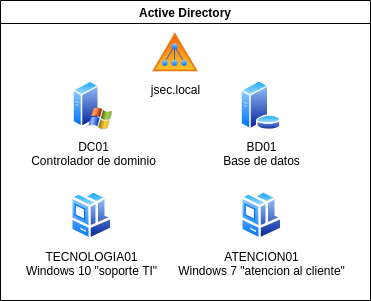

La constitución de nuestro pequeño AD sera la siguiente:

- Trial gratuito Windows Server 2016 (https://go.microsoft.com/fwlink/p/?LinkID=2195174&clcid=0x409&culture=en-us&country=US)

- Maquinas virtuales de Windows 10 y 7, si es que no se tienen licencias originales, recomiendo utilizar las maquinas virtuales de prueba oficiales de Microsoft. (https://developer.microsoft.com/en-us/microsoft-edge/tools/vms/).

- Estas maquinas son para probar la funcionalidad de Microsoft Edge, sin embargo, yo las utilizo para estos laboratorios, ya que no necesito más, si bien tienen algunas restricciones y cuando la licencia se acaba la maquina se apaga automáticamente, para un laboratorio de pruebas son suficiente.

- Servidor.

- Software de virtualización (dependiendo del sistema operativo, puede ser VMPlayer, VMWare Workstation, Virtualbox, KVM o si se desea un servidor dedicado, Proxmox, EsXi, etc.

Para esta guía utilizare VMWare Workstation, ya que puedo asignar a todos los equipos a una misma red virtual, facilitando temas de enrutamiento y demás sin exponer la red local de mi casa.

Como es de esperarse, se necesita una PC con buenos recursos para poder alojar todas las maquinas virtuales, el equipo que uso de servidor tiene:

- Intel core I5 – 9400 2.9Ghz

- 48gb de Ram (no es necesaria esa cantidad, pero se recomienda tener al menos 16gb)

- 1 SSD de 512gb para todo el AD

Este equipo es suficiente para que levante 2 VMs con windows Server y 2 VMs con Windows.

CONFIGURANDO EL AD

No explicare la instalación de las maquinas virtuales, si no tienes claro como instalar las VMs, te recomiendo aprender ese punto desde otra página, que acá yo considero que las pocas personas que llegaran a leer esto tienen esos conocimientos básicos.

El primer paso es configurar el controlador de dominio, para desplegar nuestro AD de manera correcta y luego enrolar el resto de virtuales al dominio respectivo.

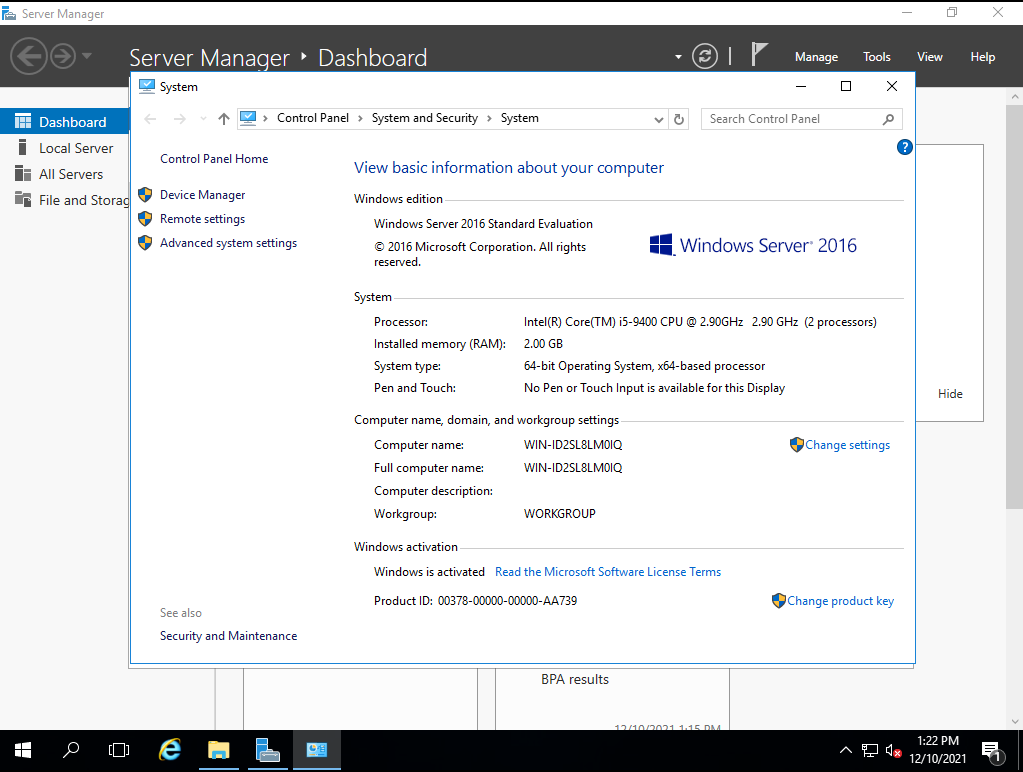

Caracteristicas del controlador de dominio desplegado.

En esta pantalla, hacemos click a “Change Settings”, para asignarle un hostname especifico.

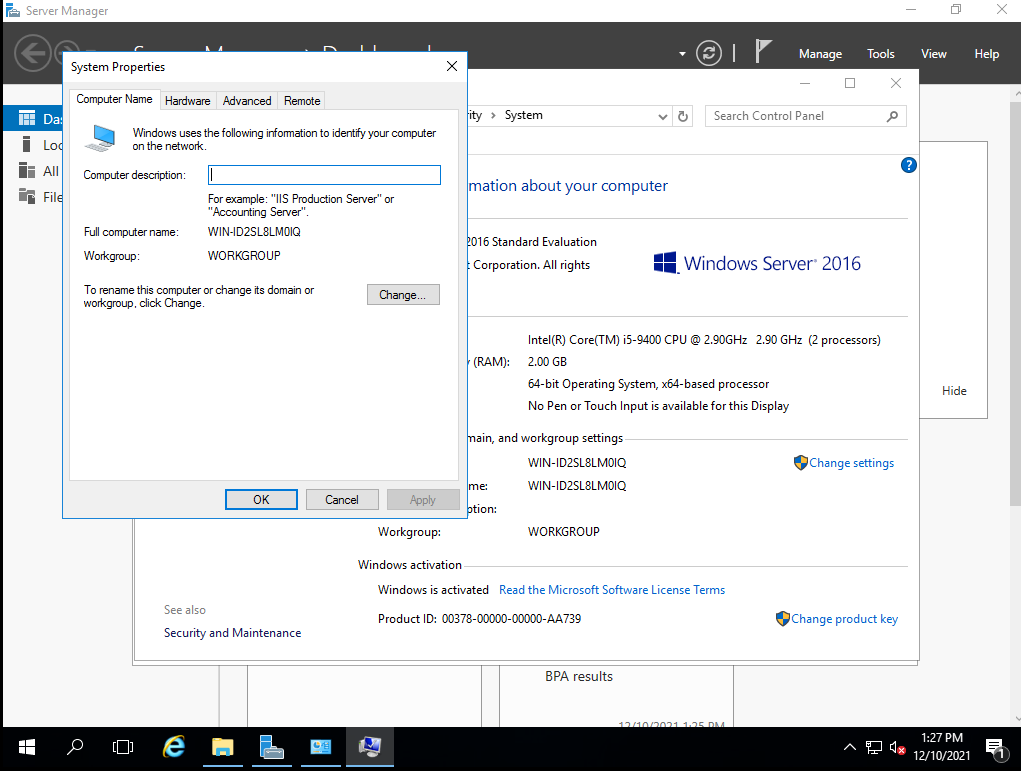

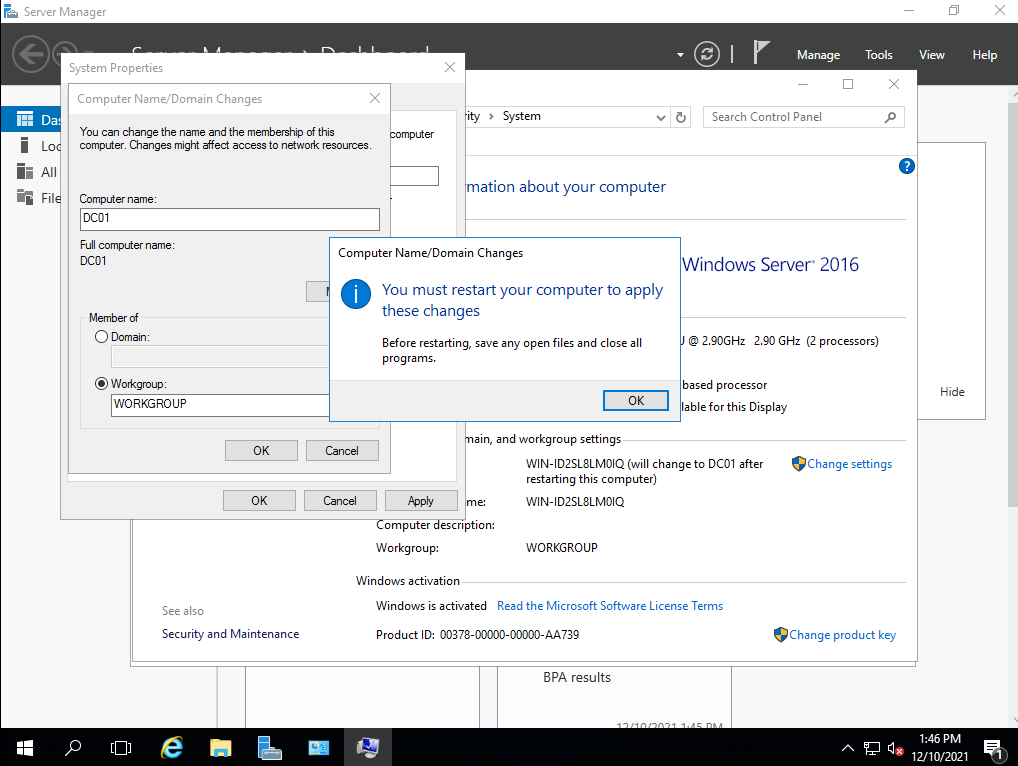

Hacemos click en el boton “Change” y se presentara una nueva ventana donde nos piden asignar un nuevo nombre y su workgroup respectivo, esta pantalla se utilizara para el resto de equipos una ves el dominio este activo, pero por el momento, cambiamos únicamente el nombre.

Yo le puse el nombre “DC01”, cada uno escoge la nomenclatura que quiere utilizar, luego se reinicia el servidor respectivo para aplicar los cambios.

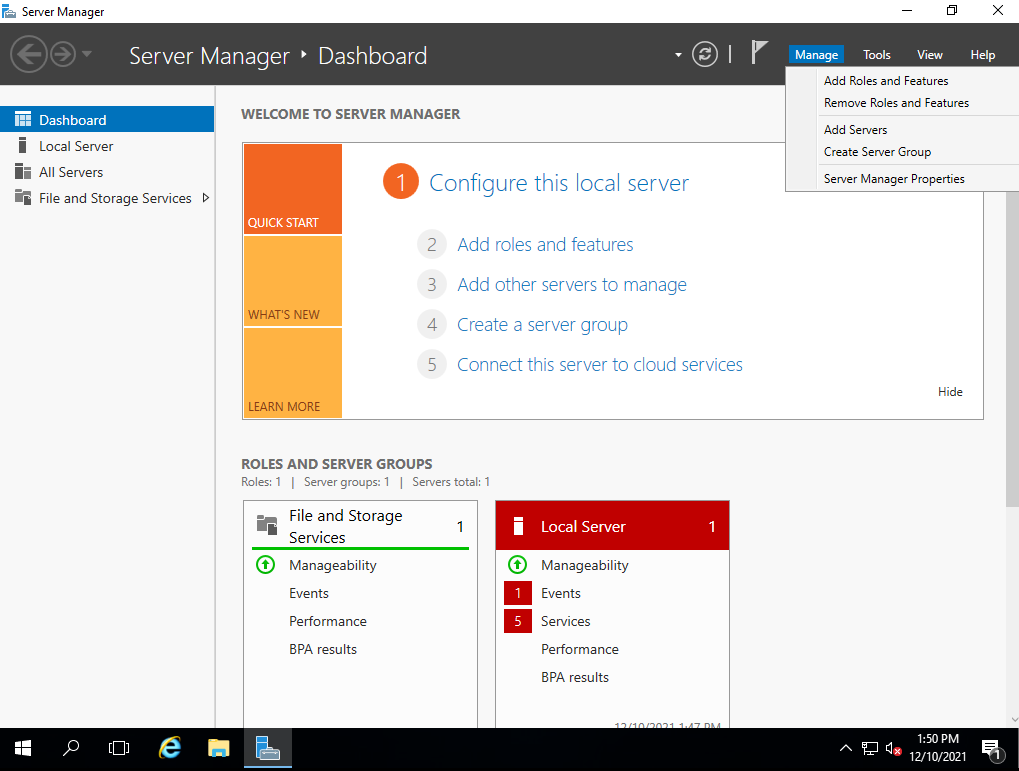

Una ves reiniciado el servidor, nos vamos al dashboard y hacemos click en “Manage” y luego a “Add Roles and Features”.

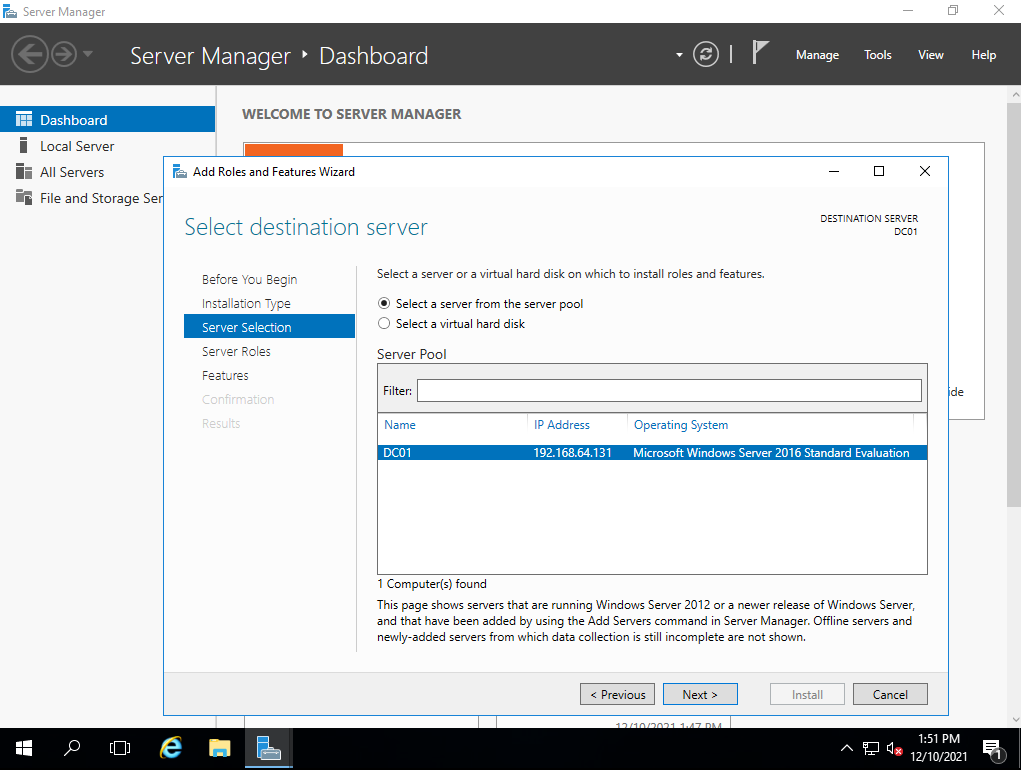

Podemos dejar las opciones por defecto hasta que lleguemos a la siguiente página.

Acá seleccionamos nuestro controlador de dominio y le damos click a “Next”.

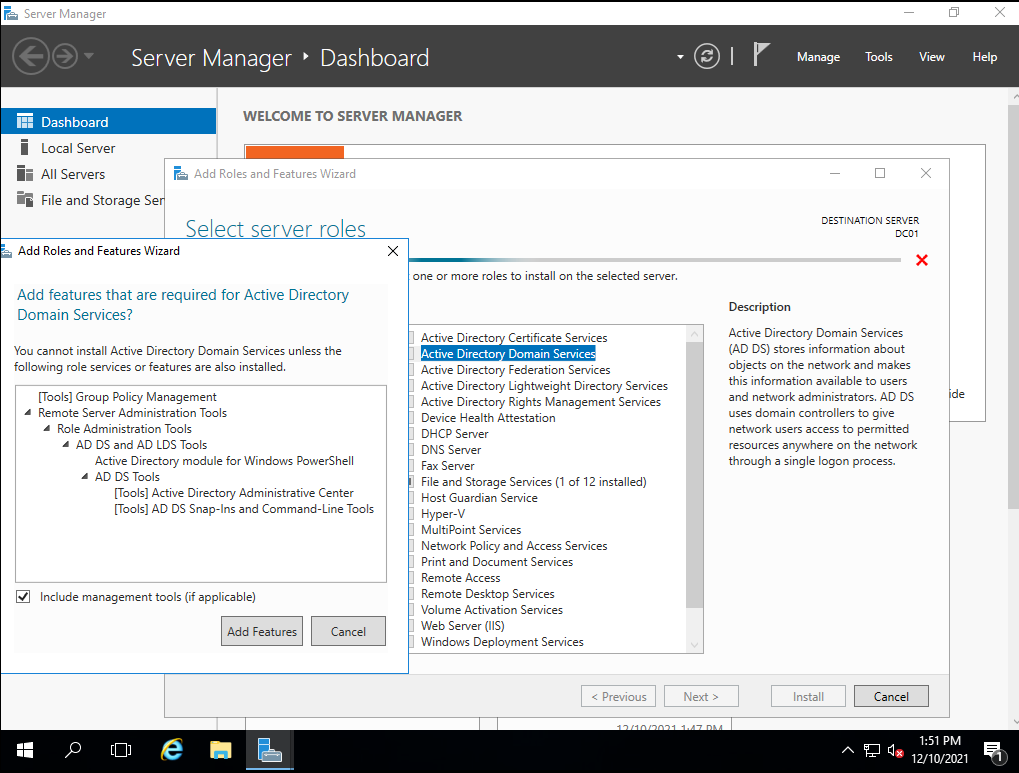

En la página de selección de roles, marcamos “Active Directory Domain Services” y le damos click a “Install”, se nos presentará la pantalla pequeña pidiendo confirmación, le damos click en “Add Features”

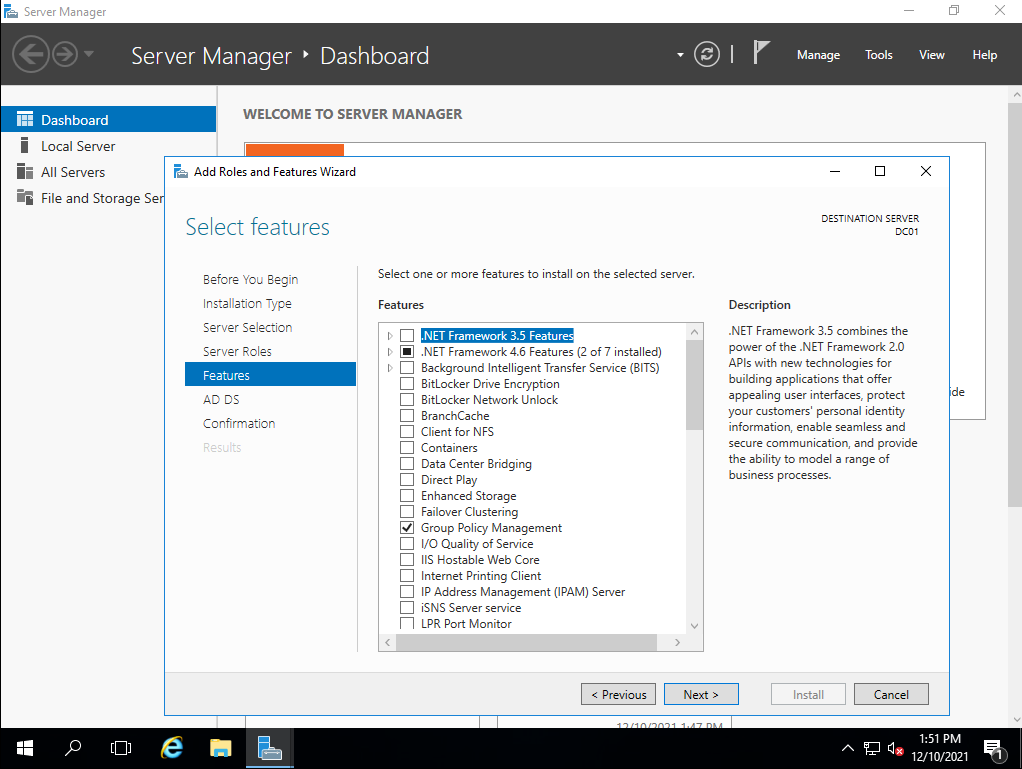

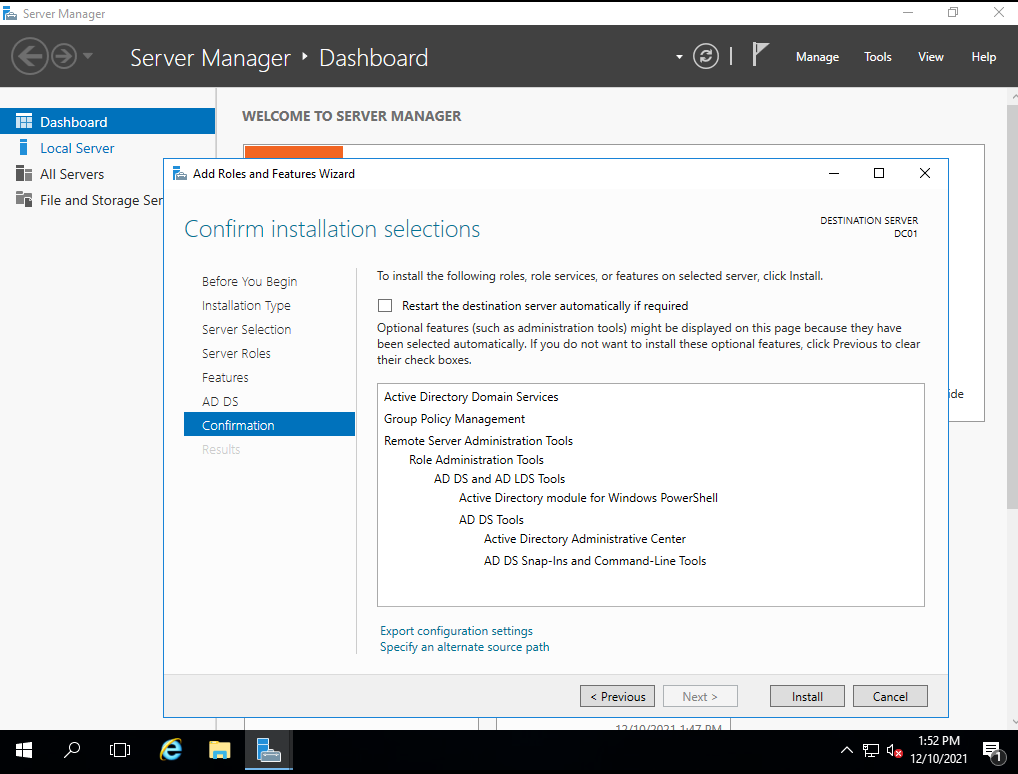

Podemos continuar únicamente con las opciones por defecto hasta llegar a la ventana de confirmación.

Para realizar la instalación, le damos click en “Install”, esperando a que se complete.

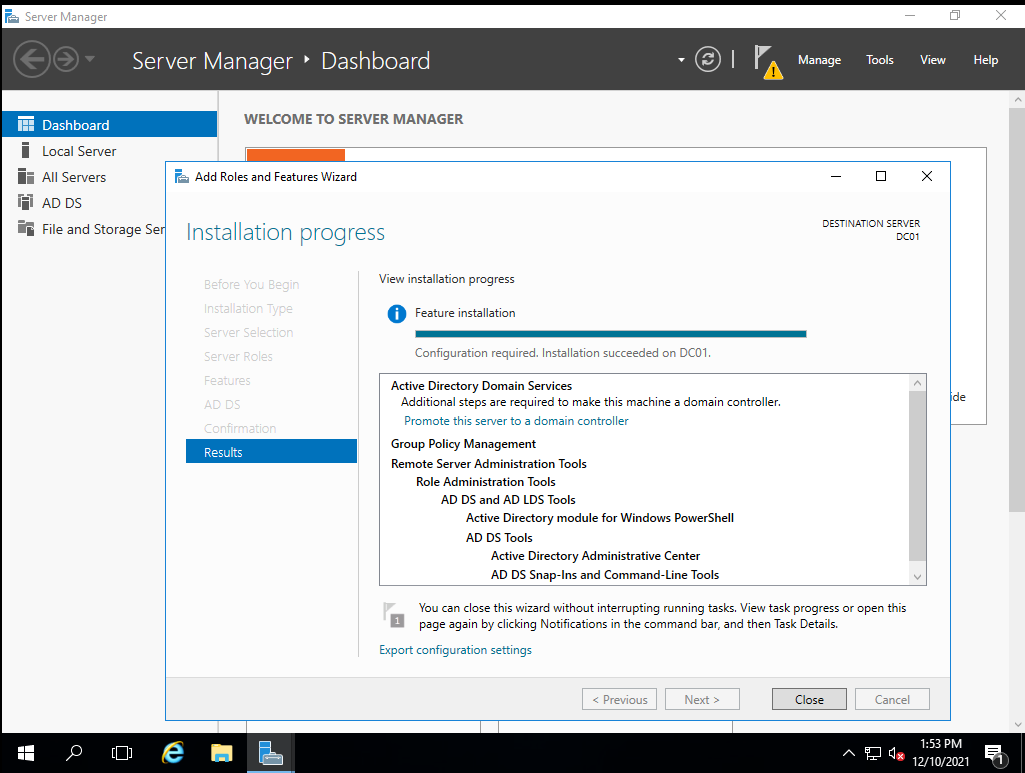

Una ves realizada la instalación, se puede cerrar la ventana respectiva.

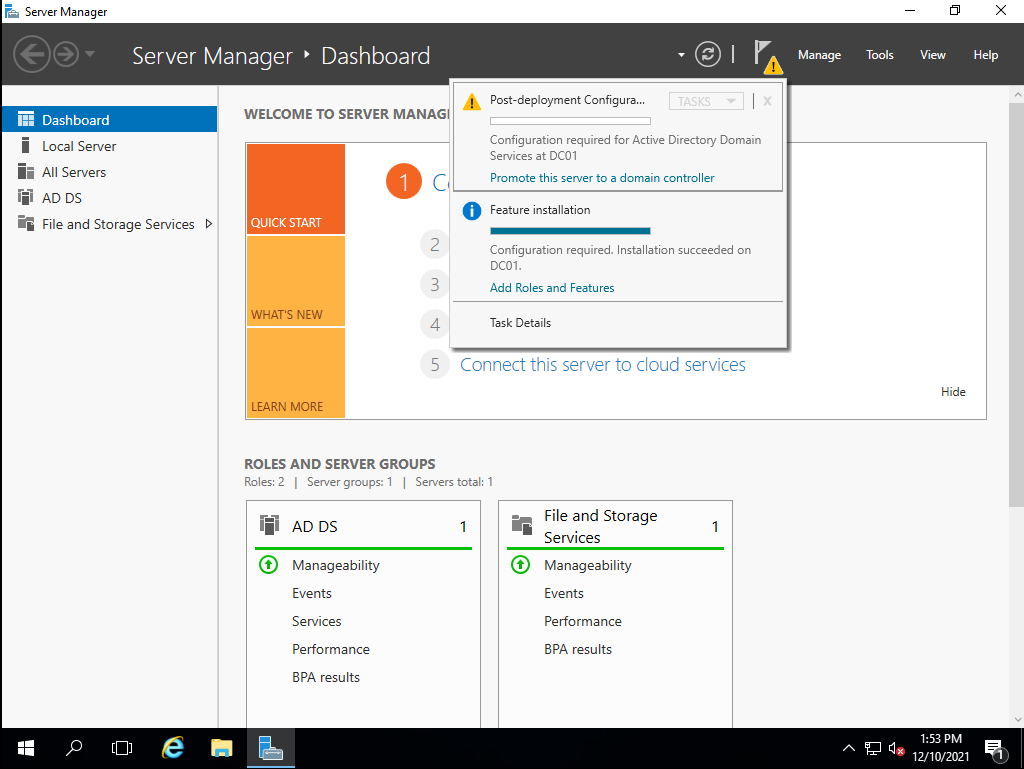

Se observa en la parte superior un icono en forma de bandera, hacemos click ahí, observando que se tiene una nueva tarea post-despliegue disponible

Hacemos click en “Promote this server to a domain controller” para definir el uso de este servidor como un controlador de dominio, se depliega una nueva ventana.

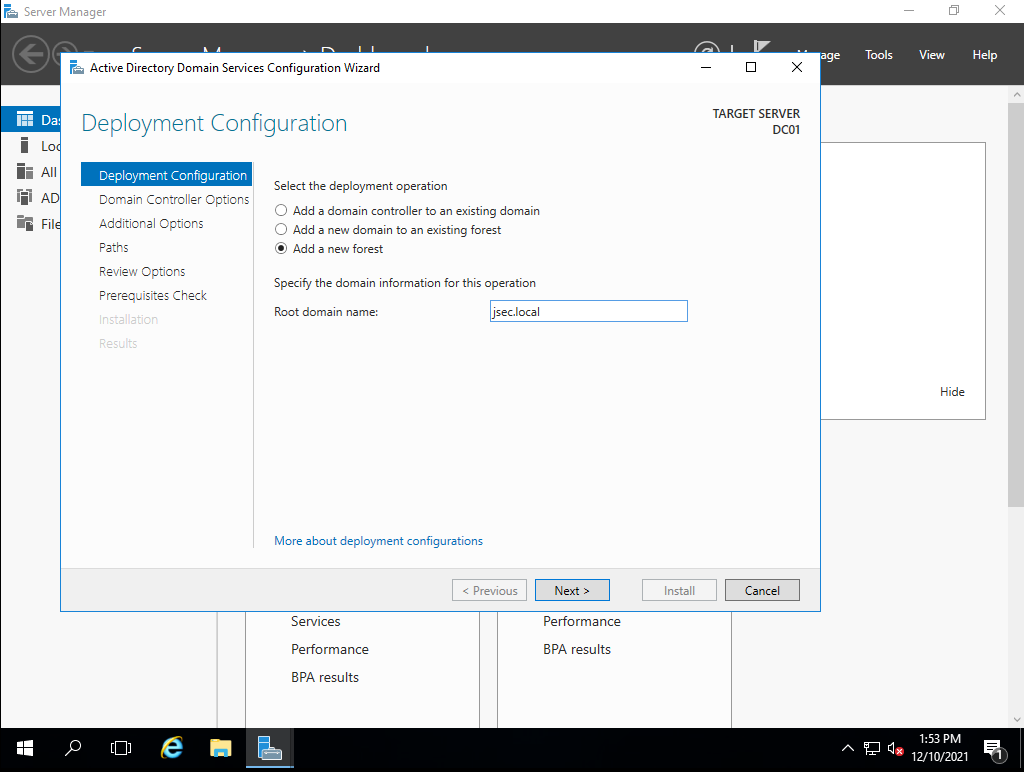

En esta ventana nosotros decidimos si agregaremos a este nuevo controlador de dominio a un dominio existente, a un forest existente o a un nuevo forest, seleccionamos la ultima opción y le damos el nombre que queramos, en este caso “jsec.local”, dandole click a “Next” una ves se definió el nombre.

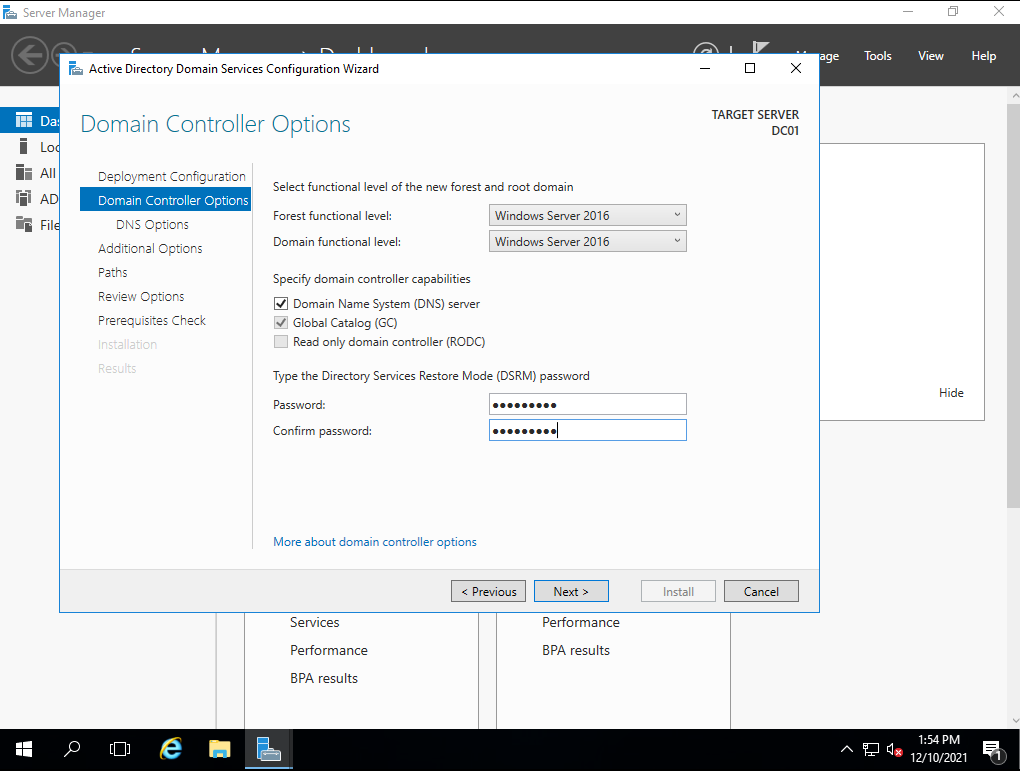

En esta pantalla podemos dejar los valores superiores por defecto, pero es necesario establecer la password DSRM, que se podria resumir como una pass de recuperación que funcionara unicamente en este controlador de dominio, en caso de que se pierda la relación de confianza o el enlace con el dominio respectivo, le damos click a “Next” una ves tengamos la pass creada y guardada por nuestro lado.

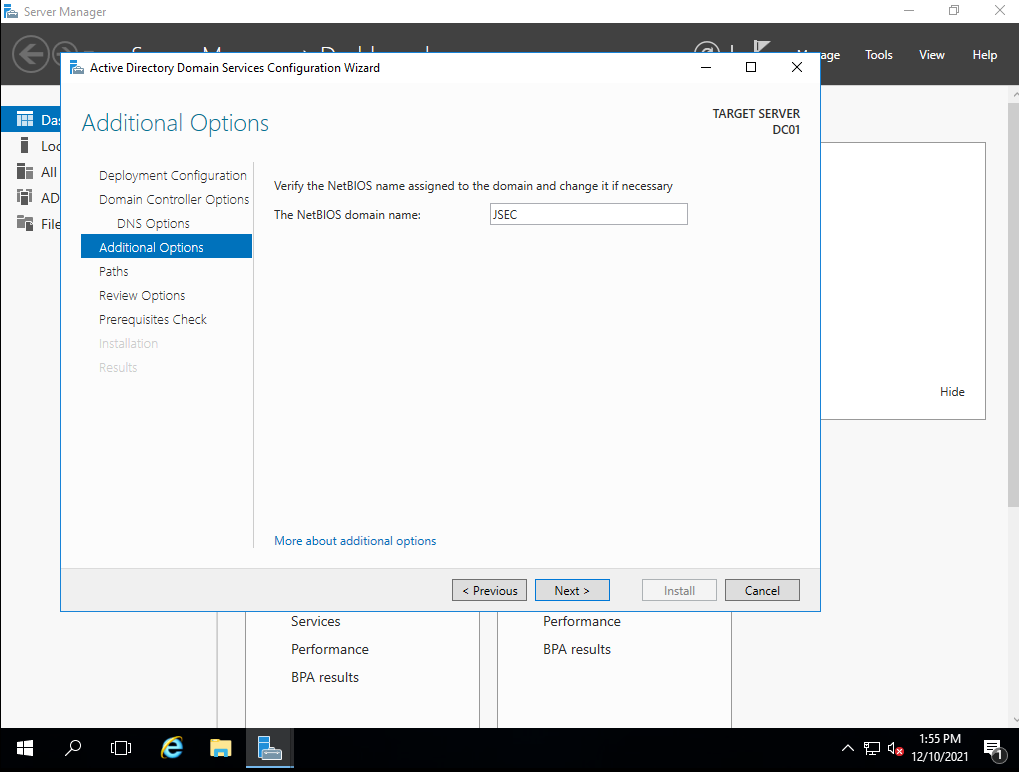

En esta pantalla, se le asigna un nombre NETBIOS al dominio, nos aseguramos que es una “abreviacion” que nos agrada y le damos click a “Next”, las siguientes pantallas podemos pasarlas dejando sus valores por defecto, ya que nos pediran configurar la ruta de la base de datos NTDS y de la carpeta compartida SYSVOL, luego una pantalla con un resumen de las opciones de despliegue que configuramos.

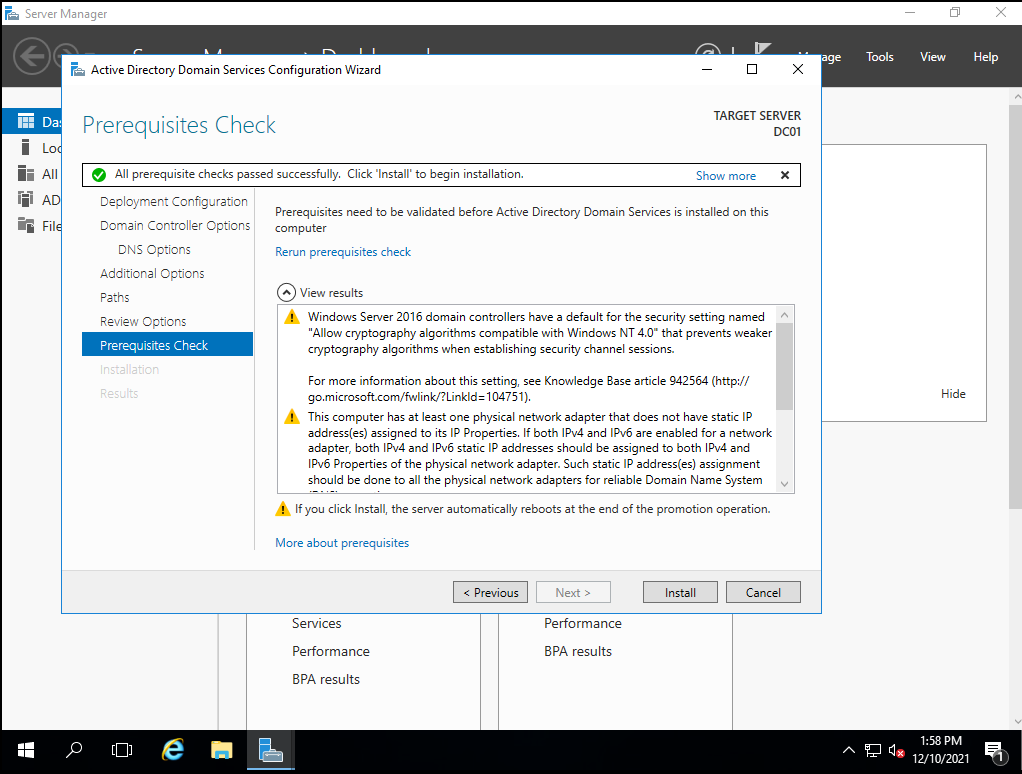

Si todo esta correcto, le damos click a “Install” para terminar de configurar el controlador de dominio.

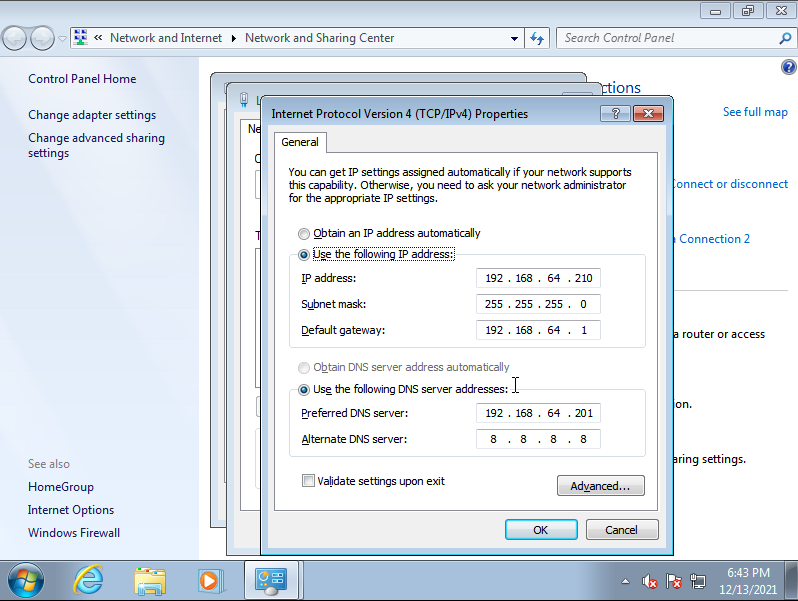

Posteriormente solo falta configurar la tarjeta de red, ya que el controlador de dominio necesita tener una dirección IP estatica.

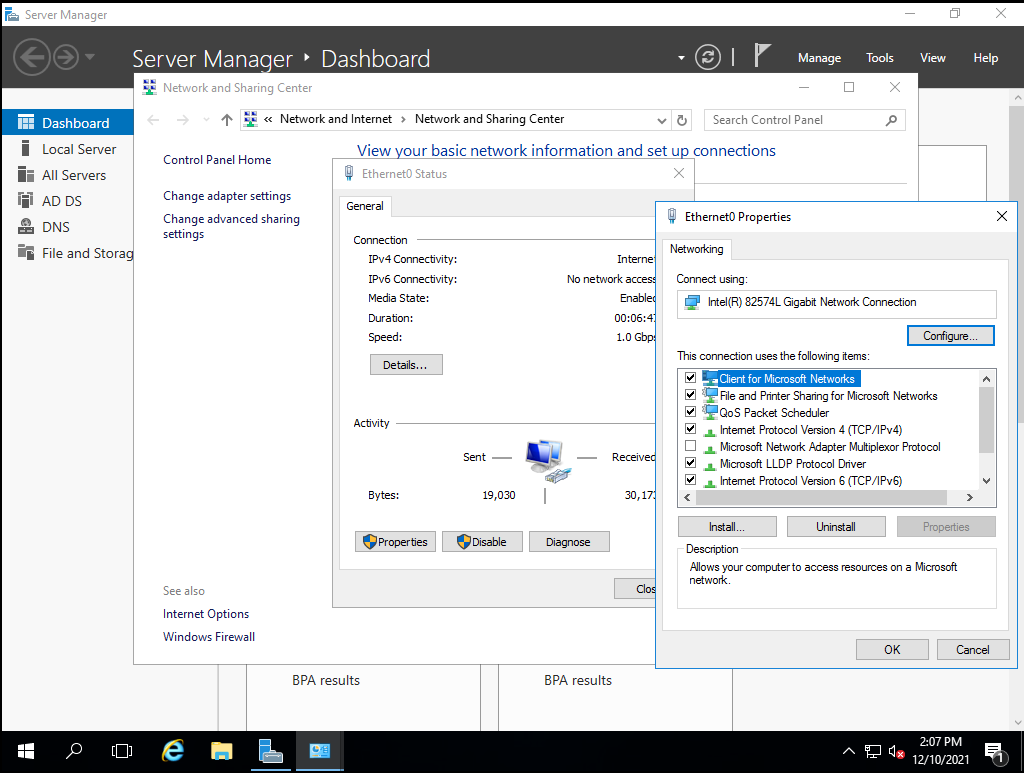

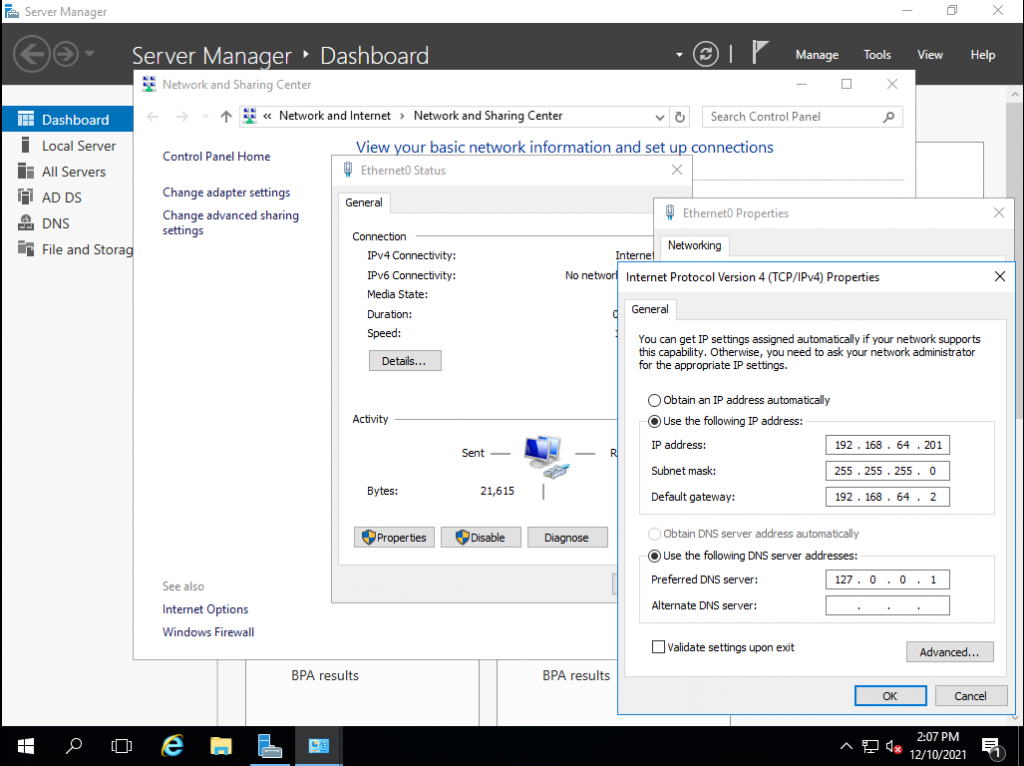

Para esto, vamos a buscar “Network and Sharing Center”, haciendo click en el nombre de nuestra red configurada, se despliega la ventana de estado de nuestro adaptador de red, le damos click a “Properties” y en la ventana de propiedades seleccionamos la opción “Internet Protocol Version 4 (TCP/IPv4)” para luego hacer click en “Properties”, este botón se habilitará después de hacer la selección.

En la ventana de propiedades, le asignamos una dirección IP estatica a nuestro controlador de dominio, en este caso yo le asigne la IP 192.168.64.201. Tambien se recomienda cambiar los DNS a 127.0.0.1, para que el controlador de dominio se consulte a si mismo para registros DNS, que es suficiente para nuestro laboratorio.

Una ves establecida la dirección IP, procedemos a crear un usuario de dominio.

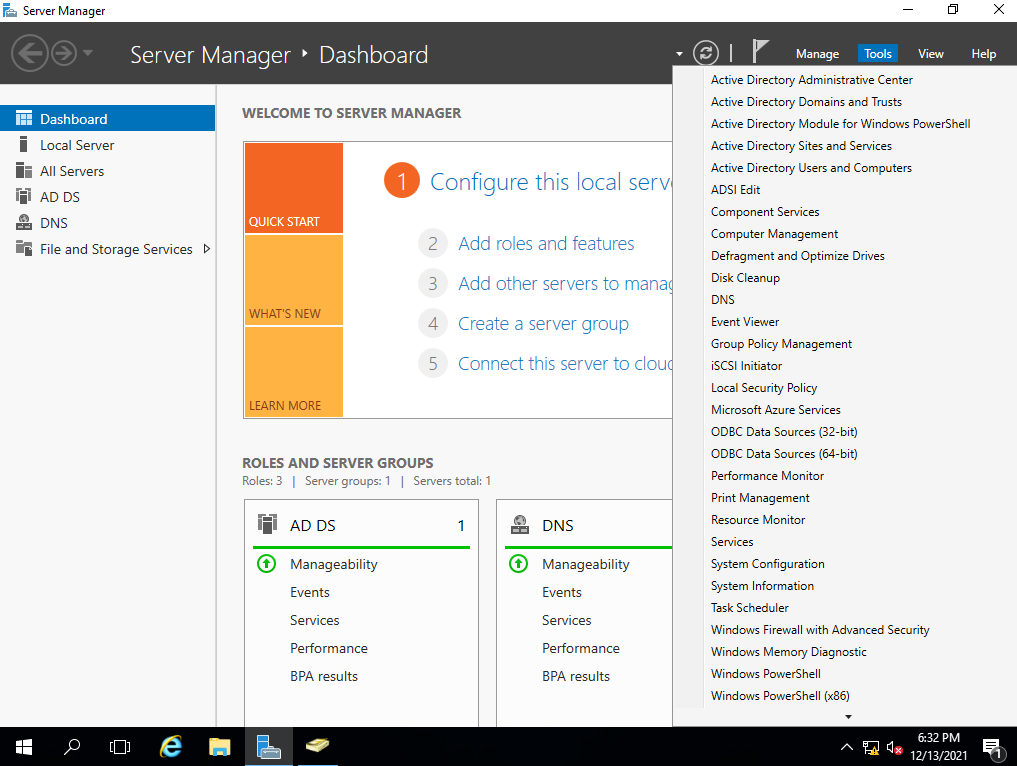

En el dashboard del servidor, hacemos click en “Tools” y luego en “Active Directory Users and Computers”.

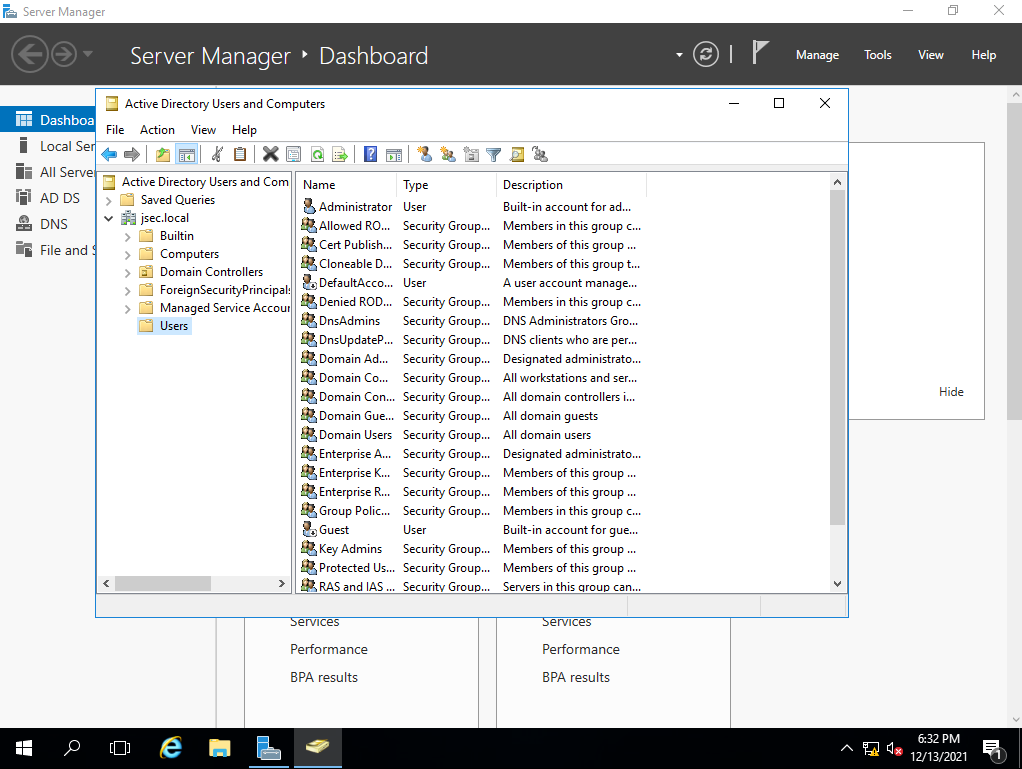

En la nueva ventana, expandimos el arbol del dominio respectivo y seleccionamos la carpeta “Users”

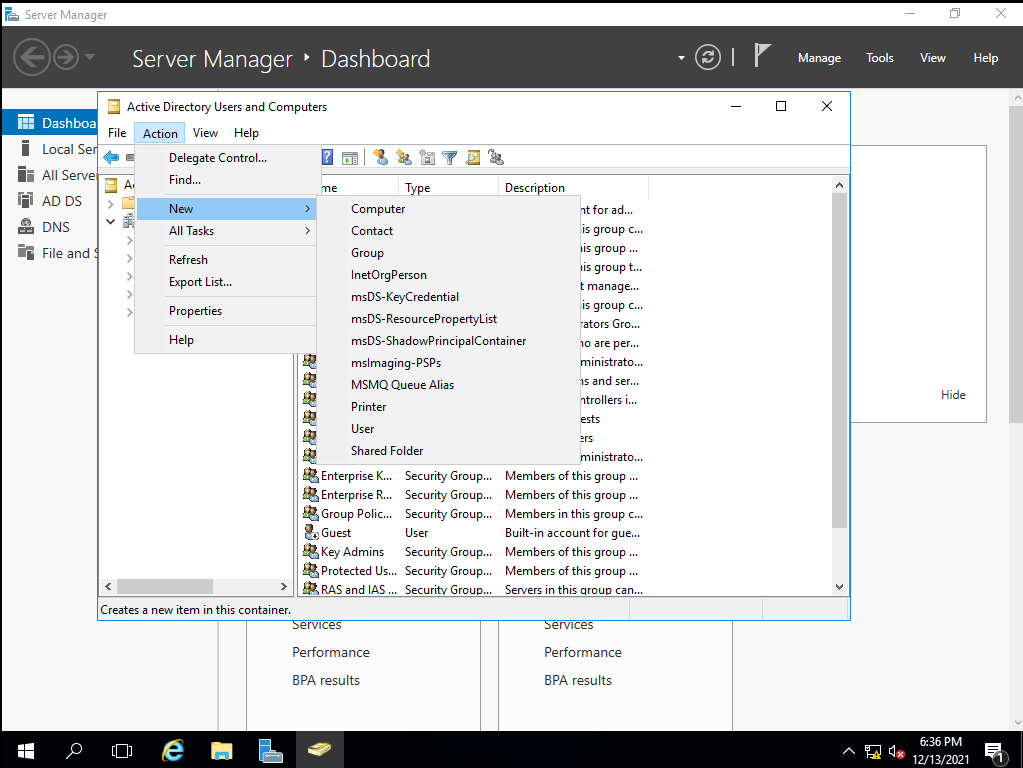

Luego le damos click derecho o nos vamos a la parte superior, expandimos la pestaña “New” y hacemos click en “User”.

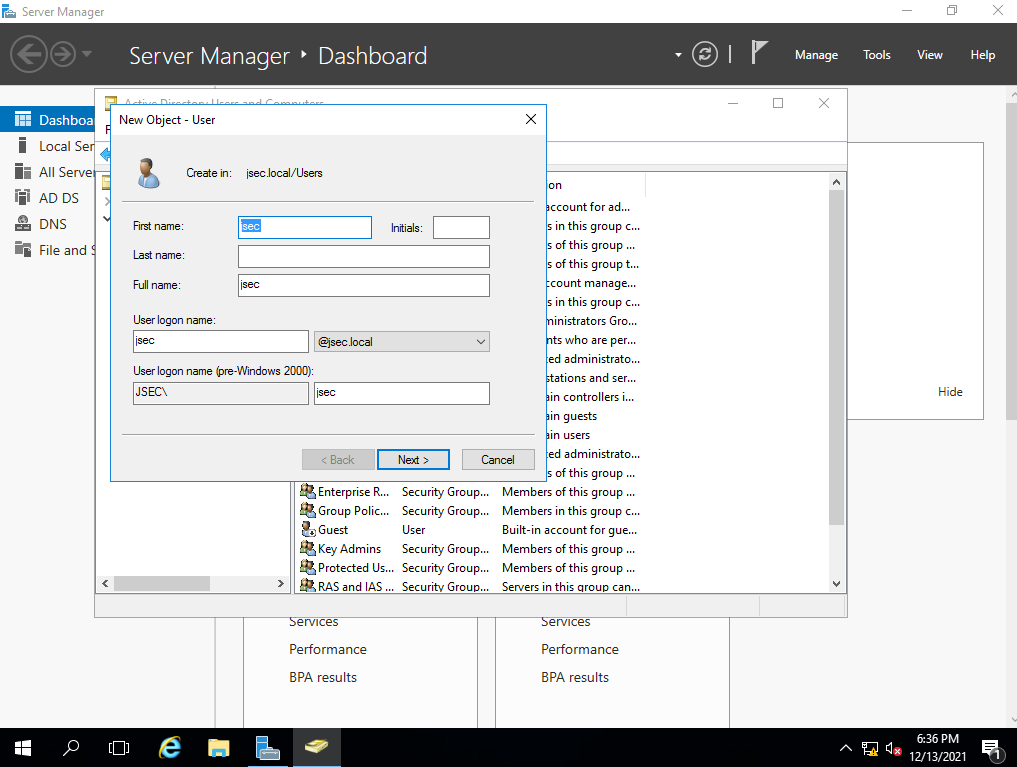

Configuramos un nombre de usuario y le damos click a “Next”.

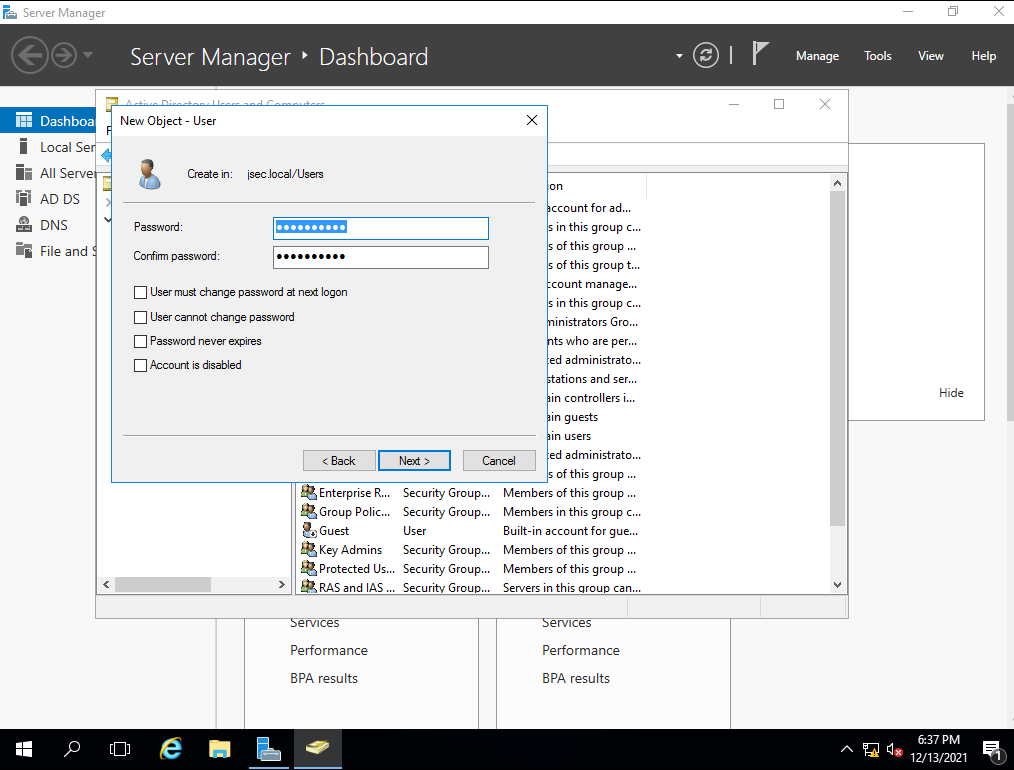

Definimos una contraseña para este usuario, podemos quitar el checkbox “User must change password at next logon” si queremos evitar que el usuario tenga que cambiar nuevamente la contraseña cuando acceda a un equipo, como se trata de un laboratorio, no hay problema con realizar esta acción, le damos click a “Next” y se presentara una ventana de confirmación de que el usuario fue creado correctamente.

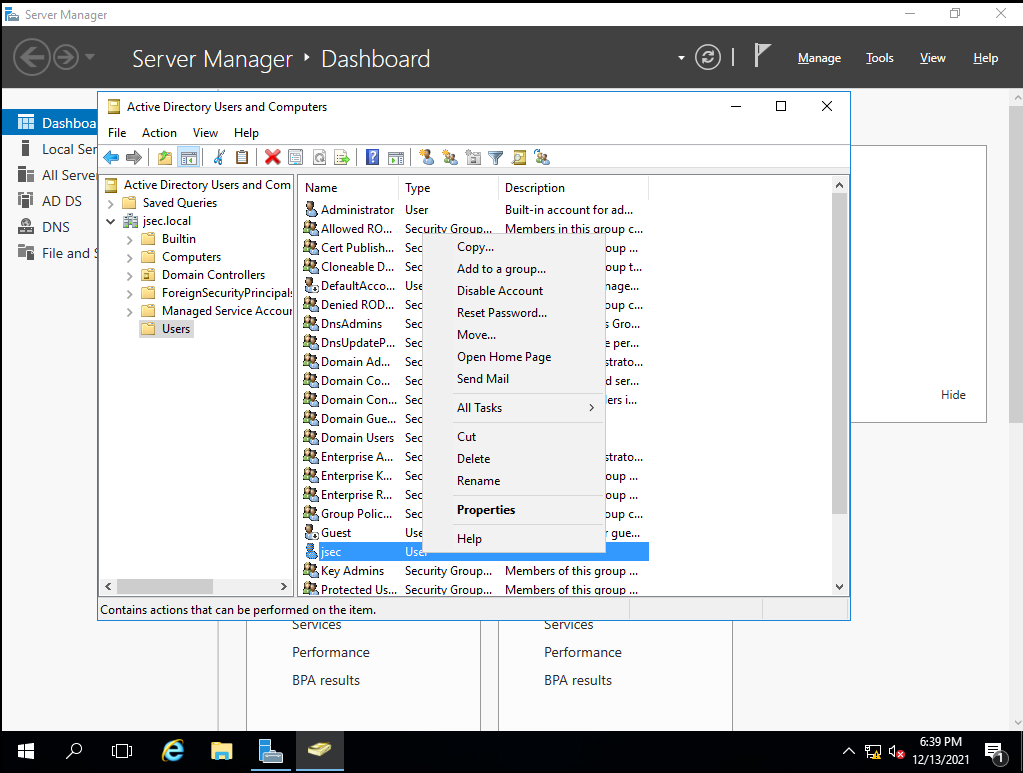

Ahora, podemos agregar a este usuario a grupos privilegiados, para que lo podamos utilizar como una alternativa al usuario “Administrator” (No recomendado en entornos productivos, solo para darnos un poco mas de comodidad en el laboratorio, esta practica se considera insegura).

Le damos click derecho al usuario que creamos y seleccionamos la opción “Add to a group”.

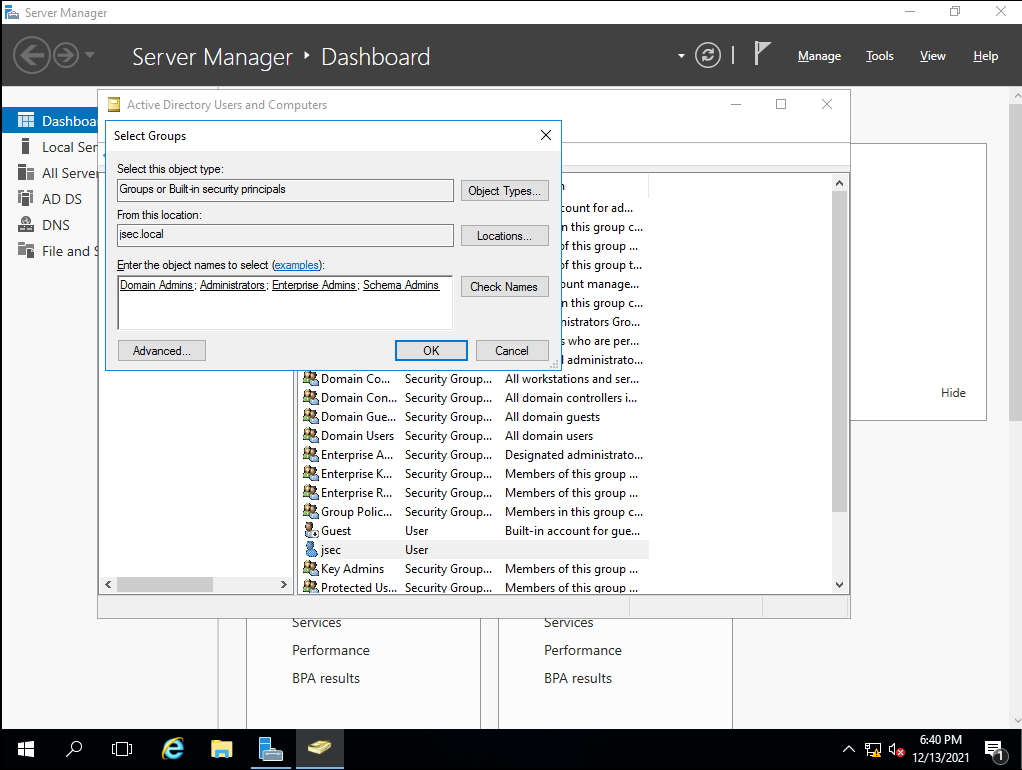

En el textbox, podemos introducir terminos como “Administrator” o “Admins” para obtener grupos cuyos nombres se asemejen al texto buscado, en este caso introducimos los terminos:

- Domain Admins

- Administrator

- Enterprise Admins

- Schema Admins.

Siendo miembro de estos grupos, nuestro usuario tendrá los privilegios máximos sobre el dominio y sus child domains (Realizare la configuración de child domains para tener un forest más grande en otra entrada).

De esta manera configuramos el controlador de dominio, ahora solo queda agregar usuarios de prueba si se desea, como también unir las otras VMs al dominio creado.

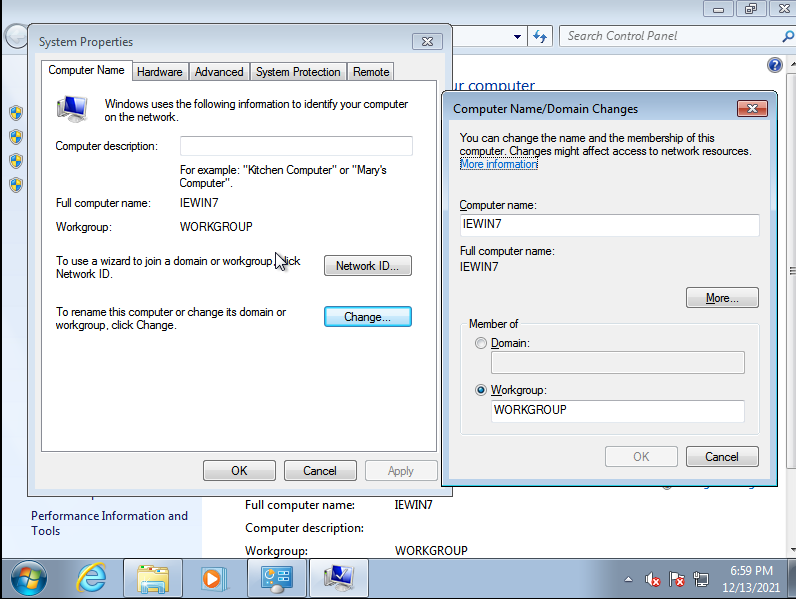

- Windows 7

Configuramos una IP estatica para el equipo, asegurandonos que este dentro del mismo segmento de red que el domain controller y estableciendo como DNS principal la dirección IP del mismo.

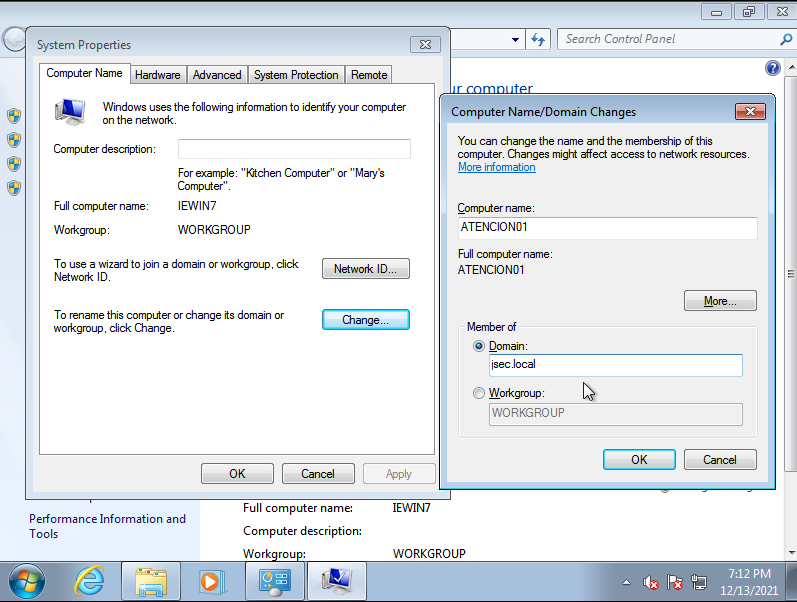

Luego, en las opciones del sistema, cambiamos el nombre del equipo, en este caso configuraré el equipo de “ATENCION01”.

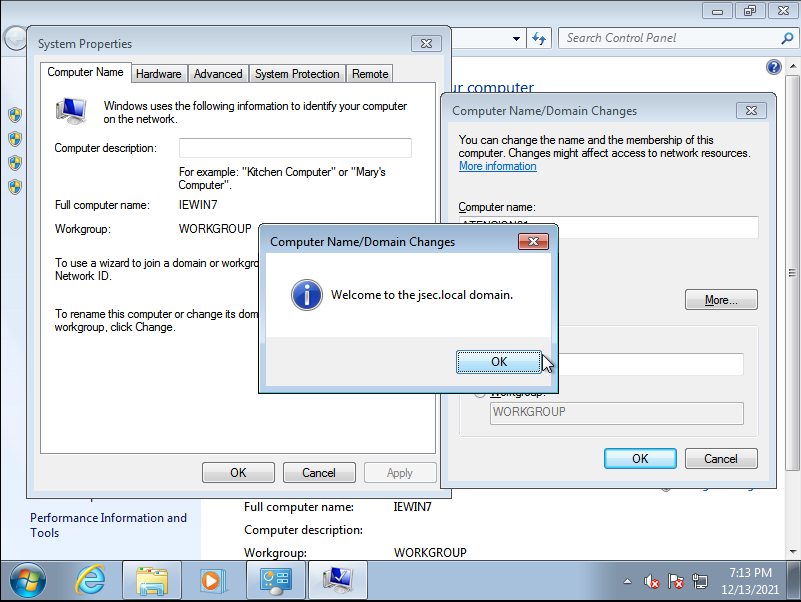

En este paso si seleccionamos la opción “Domain” y escribimos el nombre completo de nuestro dominio, en mi caso “jsec.local”.

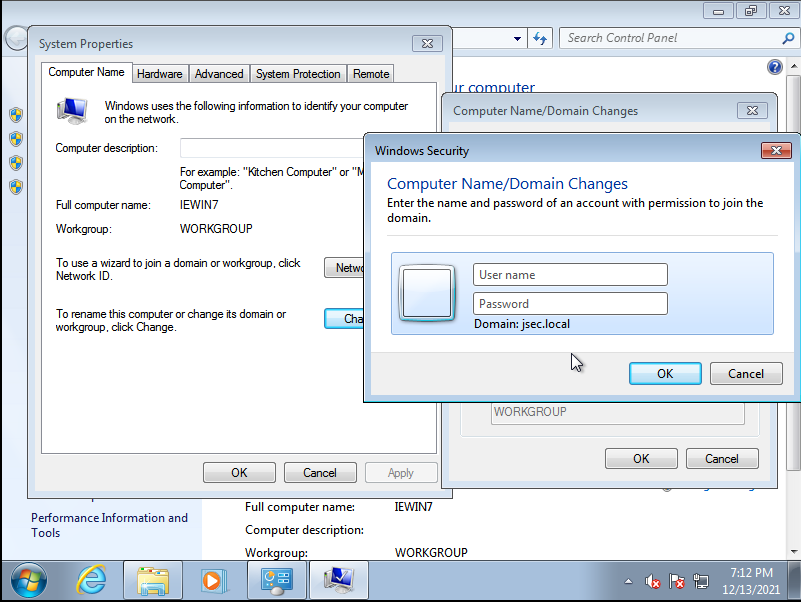

Con el nombre de dominio configurado, le damos click a “OK” y se nos presenta una ventana donde tenemos que introducir credenciales de dominio validas, por defecto, cualquier usuario de dominio, sin importar sus privilegios, puede agregar hasta 10 equipos al dominio respectivo.

Introducimos las credenciales del usuario que creamos, o cualquier usuario valido, recibiendo un mensaje de confirmación en un caso exitoso.

Reiniciamos el equipo y accedemos con las credenciales de dominio respectivas.

Los mismos pasos se replican para los otros equipos.

- Windows 10

- Windows Server 2016

Con esta guía ya tenemos un dominio funcional con múltiples equipos y usuario, en siguientes entradas veremos como intencionalmente volver al dominio vulnerable a ciertos ataques conocidos de manera manual y automatizada.